2023年6月27日,Chibi Finance團隊實施了一起退出騙局,導致投資者資金損失超過100萬美元。該項目利用了中心化風險,將用戶資金從Chibi擁有的合約中轉出,並將其兌換爲ETH,而後通過跨鏈橋轉移到以太坊網絡,最後存入Tornado Cash。

該起事件是CertiK於2023年內在Arbitrum網絡上發現的第12起重大事件。這些事件導致共計價值1400萬美元的資金損失,其中包括黑客攻擊、騙局和漏洞利用。

事件總結

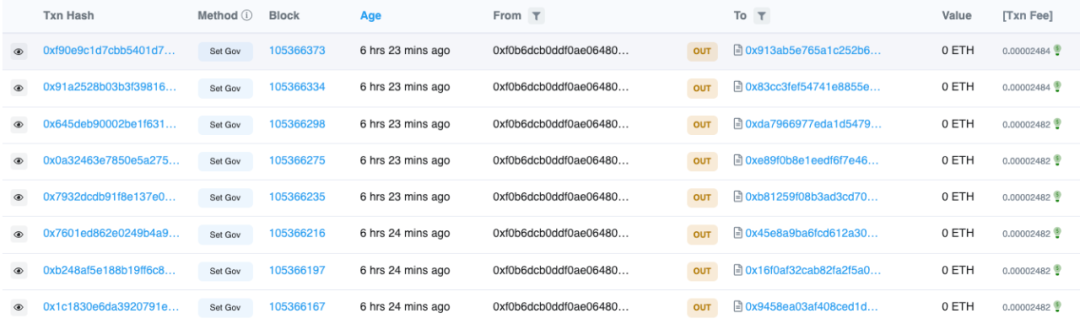

雖然Chibi Finance退出騙局發生在6月27日,但該騙局很可能已於數日前甚至更早時被精心策劃。

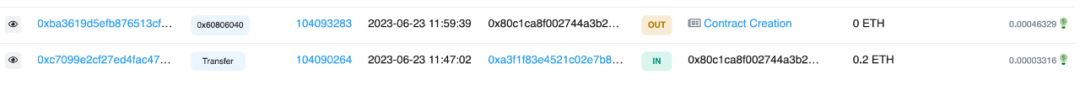

6月15日,外部地址(0xa3F1)從Tornado Cash提取了10枚ETH。其中2枚ETH通過跨鏈橋轉移到以太坊網絡。4天後於6月19日,再次轉移7.8枚ETH。其中大部分ETH被發送到地址(0x1f19)。但在6月23日,其中0.2枚ETH被發送到地址(0x80c1)用於支付添加Chibi池子所需的Gas費用以及創建合約(0xb612)的費用,而這些Chibi池子之後會被清空。

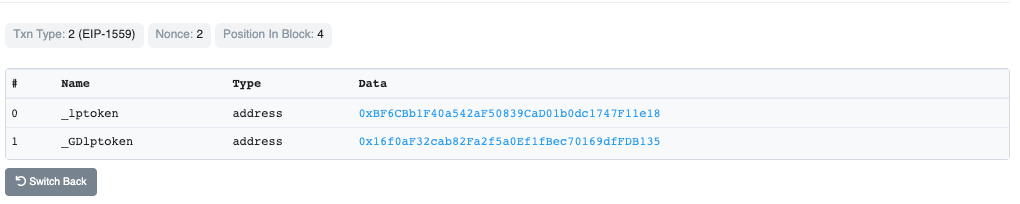

Chibi繼續推動其項目的炒作,在6月26日,在其電報群中宣布其已被列入Coin Gecko。

圖片:Chibi Finance Discord公告 | 來源Twitter

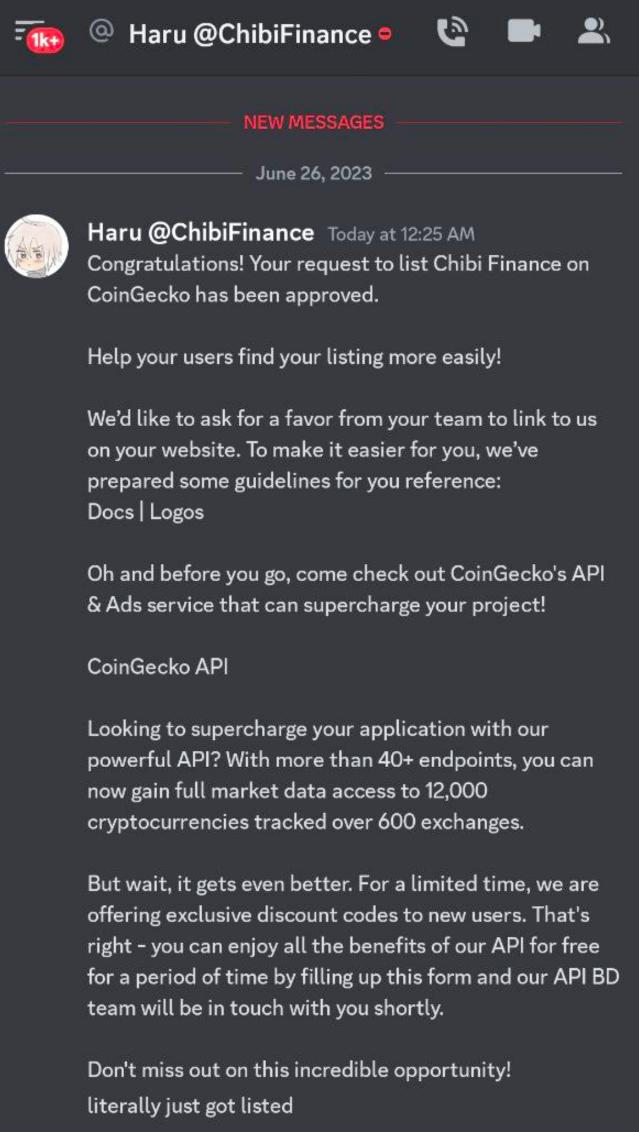

然而,在6月27日,每個Chibi池子中都調用了setGov()函數,並將gov地址設置爲合約0xb612。在Chibi的合約中,gov地址相當於所有者地址。Chibi的函數受到onlyGov角色的保護,標識允許執行這些函數的錢包。

圖片:setGov()交易 | 來源:Arbiscan

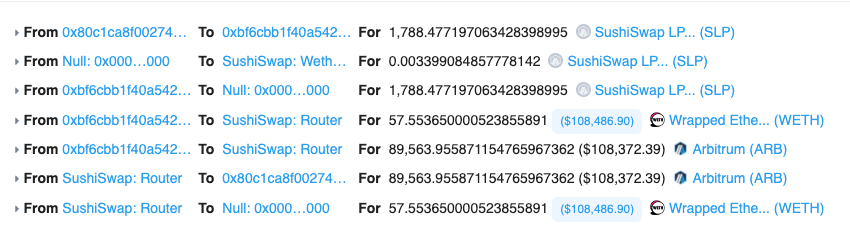

在控制池子之後,(0x80c1)地址移除了總計539枚ETH的流動性。另從(0x1f19)地址獲得17.9枚ETH,總計達到556枚ETH。

圖片:將被盜的資金兌換爲WETH |來源:Arbiscan

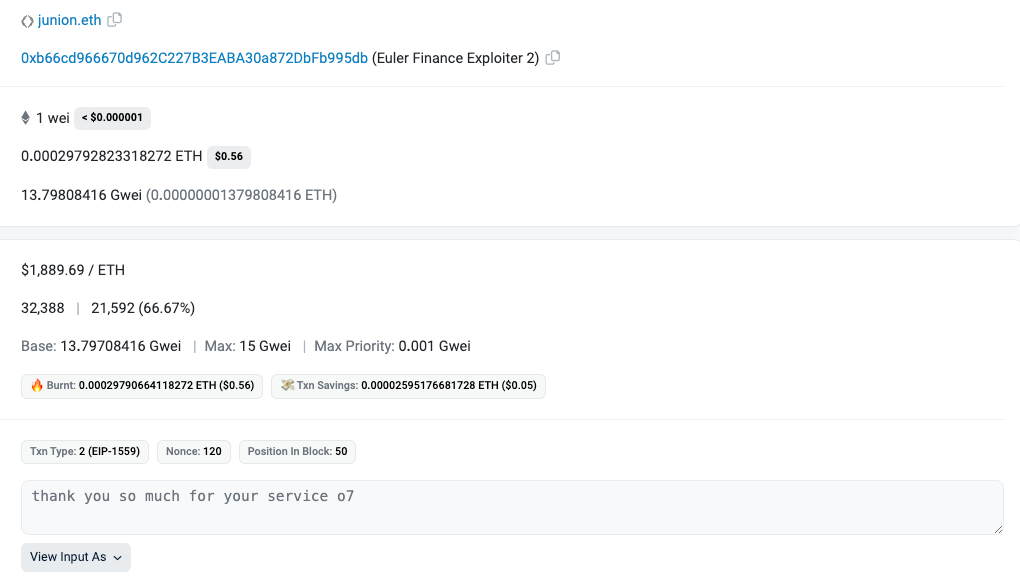

這些資金隨後通過兩筆交易跨鏈到以太坊,其中400枚ETH通過Multichain跨鏈橋,156枚ETH通過Stargate跨鏈橋。總共有555枚ETH存入Tornado Cash,然後分別向兩個不同的EOA發送了兩筆0.5枚ETH的交易。其中一筆交易到了一個新的錢包(0x9297),截至成文時該錢包仍持有ETH。另外的0.5枚ETH被發送給之前向Euler漏洞利用者發送過鏈上消息的junion.eth以感謝他們的服務。

圖片:鏈上消息 |來源:Etherscan

攻擊流程

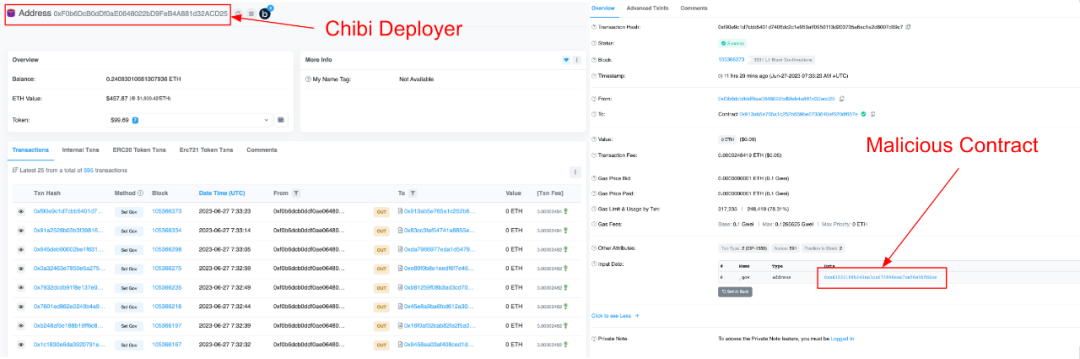

退出騙局是由Chibi Finance合約中的_gov()角色的中心化特權造成的。攻擊始於6月23日,當EOA (0x80c1)從EOA (0xa3F1)收到0.2枚ETH,並創建了一個惡意合約。

圖片:惡意合約創建 | 來源:Arbiscan

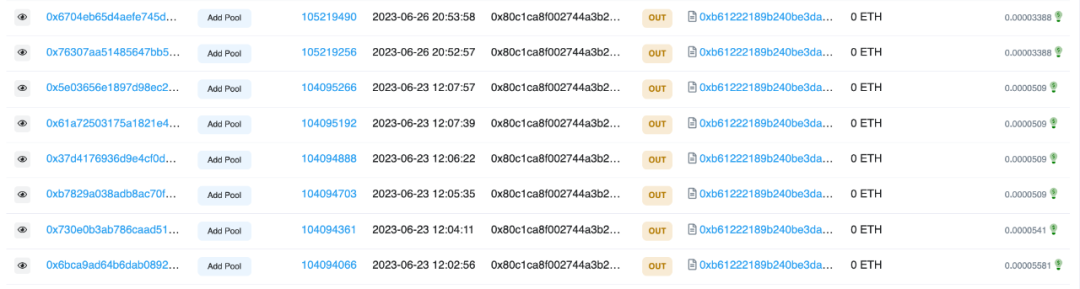

下一階段是在Chibi Finance擁有的多個合約上調用addPool()函數。

圖片:調用addPool() | 來源:Arbiscan

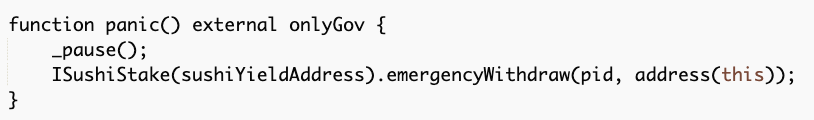

6月27日,Chibi Finance合約的部署者在多個Chibi合約上調用setGov(),將由EOA (0x80c1)創建的惡意合約分配給_gov角色。這個角色在Chibi Finance合約中具有特權,允許攻擊者調用panic()函數,從合約中移走用戶的資金。

圖片:setGov()交易和示例交易 | 來源:Arbiscan

EOA 0x80c1在惡意合約中調用execute(),开始提取資金。該惡意合約遍歷了每個在6月23日通過addPool()交易添加的Chibi Finance合約,並調用了panic()函數。該函數暫停合約並提取其中的資金。

被盜的資金隨後轉移到EOA 0x80c1。

圖片:被盜的資金 | 來源:Arbiscan

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。