零時科技 || SATURN攻擊事件分析

深圳零時科技

個人專欄

剛剛

深圳零時科技

個人專欄

剛剛

背景介紹

2024年5月7日,我們監測到一次BNB SmartChain鏈上攻擊事件,

https://bscscan.com/tx/0x948132f219c0a1adbffbee5d9dc63bec676dd69341a6eca23790632cb9475312

被攻擊的項目是SATURN ,攻擊總造成約15 WBNB的損失。

攻擊及事件分析

攻擊主要分爲兩個階段:

階段1

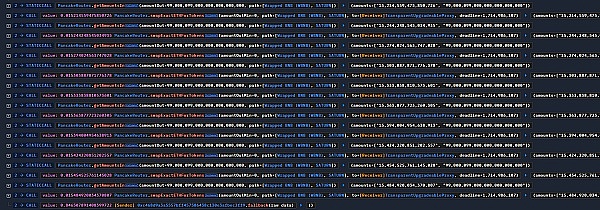

攻擊者使用0.15個BNB,分10次在 PancakeSwap上兌換了891,000.8910個 SATURN,作爲攻擊的初始資金。交易hash 爲:

https://bscscan.com/tx/0x948132f219c0a1adbffbee5d9dc63bec676dd69341a6eca23790632cb9475312

階段2

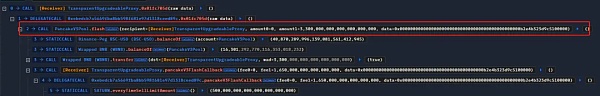

攻擊开始,攻擊者首先從PancakeSwap中利用flash閃電貸貸了3,300 WBNB,

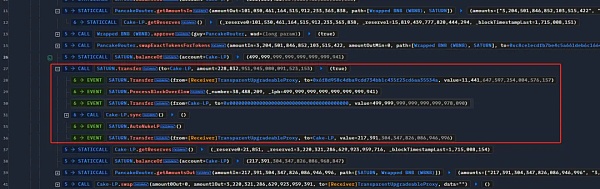

隨後,利用PancakeSwap(WBNB-SATURN)使用3,200 WBNB兌換了101,030,461 SATURN,此時,1 WBNB=6418081 SATURN

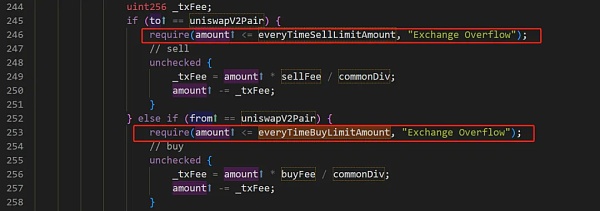

其中兌換的SATURN轉到的地址爲0xc8ce1ecdfb7be4c5a661deb6c1664ab98df3cd62,這個地址是項目方的地址,此操作是爲了消耗PancakeSwap(WBNB-SATURN)中 SATURN的數量。選擇項目方的地址是爲了繞過普通地址每天买賣上限的(上限均爲50,000 SATURN),而特定地址

(_excludedFees中的地址)不受此限制。

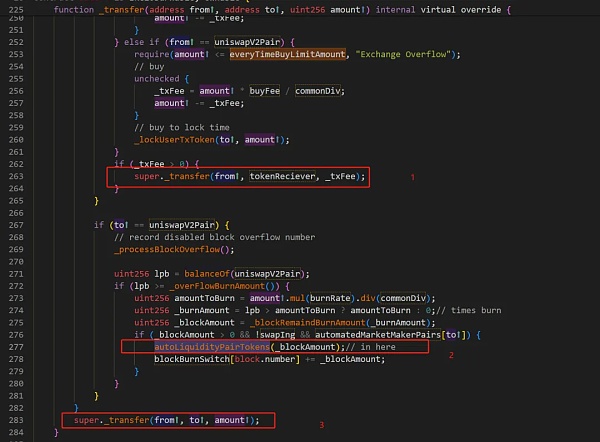

隨後,攻擊者又向PancakeSwap(WBNB-SATURN)轉入228,832 SATURN,由於此時轉入和轉出地址均不在_excludedFees中,且to爲PancakePair,執行以下操作。首先,將手續費轉給了0x6f8d958c4dba9cdd734bb1c435f23cd6aa35534a,隨後執行了autoLiquidityPairTokens

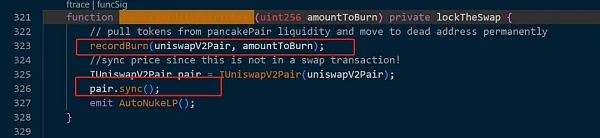

接下來,我們看一下autoLiquidityPairTokens的操作,首先,burn了一部分token,接着再通過sync同步PancakeSwap(WBNB-SATURN)的Reserves信息。

我們注意到,在SATURN Token的transfer邏輯中,首先burn PancakeSwap(WBNB-SATURN)池子中的SATURN Token,再sync,最後才會給PancakeSwap(WBNB-SATURN)的池子中轉账。這就導致,攻擊者可以通過操縱轉账的數量,將池子中的SATURN Reserves操縱到很低的值,從而大幅拉高SATURN Token的價值。

我們可以看到,此時SATURN的價值已經被擡升到了1 SATURN=147,376,380,331,789,115

WBNB,最後攻擊者將PancakePair中的 WBNB掏空,還清了閃電貸的貸款,且獲利15 WBNB。

總結

本次漏洞的成因是在PancakeSwap(WBNB-SATURN)收到轉账的Token前就進行sync操作,導致PancakeSwap(WBNB-SATURN)的池子中的Reserves失真,SATURN Token的價值被大幅拉高。建議項目方在設計經濟模型和代碼運行邏輯時要多方驗證,合約上线前審計時盡量選擇多個審計公司交叉審計。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。