撰文:Luccy、律動小工,BlockBeats

在幣圈,作爲主要社交媒體的推特是信息交流的重要平台,但同時也暴露了諸多安全隱患。近幾個月來,一種新的被盜趨勢浮現出水面:知名意見領袖 (KOL) 成爲了社交工程攻擊的主要目標,項目官方的社交媒體平台 X(原 twitter)頻繁發生账號被盜事件。

這些精心策劃的攻擊不僅侵犯了個人隱私,更威脅到了整個數字資產的安全。BlockBeats 將探討近期發生的幾起針對知名 KOL 的社交工程攻擊案例,揭示攻擊者如何利用精心設計的詐騙手段,以及 KOL 和普通用戶如何提高警惕,防範這類日益猖獗的網絡威脅。

僞裝的假記者,針對 KOL 的社工攻擊

據 BlockBeats 不完全統計,最初遭遇社工攻擊的人是美國主流媒體《福布斯》主編。冒牌者與加密 Kol@0xmasiwei 就 friend.tech 及其他仿盤 SocialFi 項目進行交流後,對其發送 friend.tech「身份驗證」鏈接。經慢霧安全人員驗證,該鏈接爲釣魚鏈接。

此外,慢霧創始人余弦確定 friend.tech 的一體化自定義工具 FrenTechPro 爲釣魚騙局,用戶在點擊 ACTIVATE NOW 後會有黑客不斷嘗試盜取錢包相關資產。

兩個月後,派盾 PeckShieldAlert 再次監測到類似事件。

12 月 18 日,加密數據研究員、DeFiLlama 貢獻者 Kofi(@0xKofi)在社交媒體平台發文稱 DefiLama 的合約和 dApp 存在漏洞影響,要求用戶點擊推文中附帶的鏈接驗證資產安全。這是社工攻擊一次典型例子,詐騙團夥利用了用戶對漏洞的恐懼心理,讓他們降低對詐騙鏈接的防範。

昨日凌晨 2 點,@0xcryptowizard 遭遇社工攻擊再次引發加密圈的討論。@0xcryptowizard 在社交媒體平台用着「機翻」中文爲 Arbitrum 銘文宣傳,並附上了 mint 鏈接。據社區成員反應,剛點入鏈接錢包瞬間就被清空。

對此,@0xcryptowizard 發文表示,騙子正是抓住了自己休息時間才趁機發布釣魚鏈接。隨後,@0xcryptowizard 在推特簡介中附上提醒,「未來不會發任何鏈接;推文中出現鏈接,請不要點。」

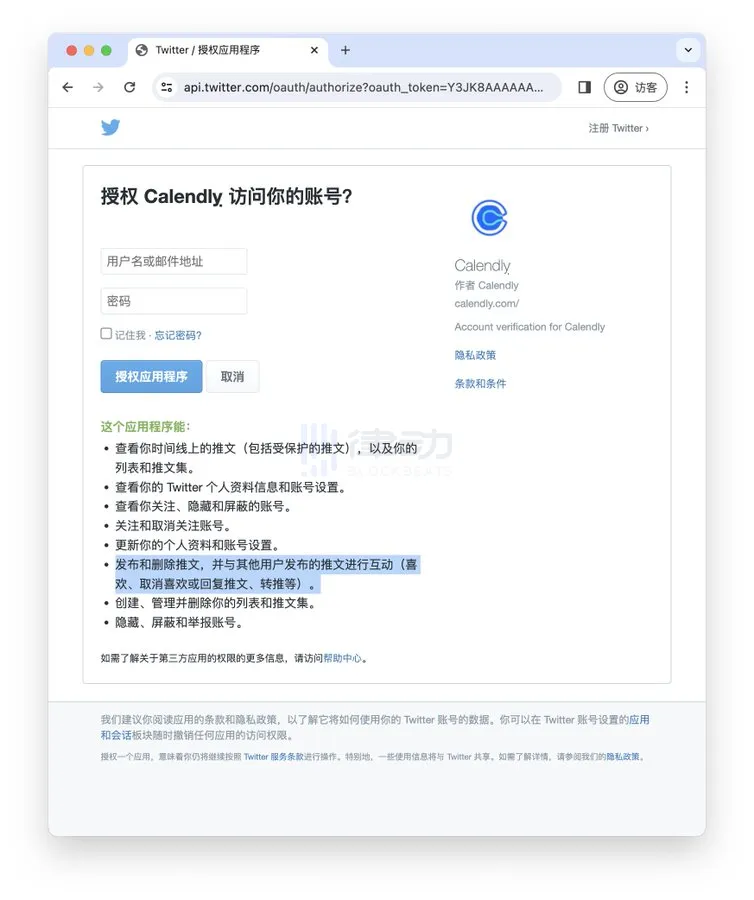

至於被盜原因,@0xcryptowizard 表示這是一次精心策劃的網絡詐騙。攻擊者 @xinchen_eth 僞裝成知名加密貨幣媒體 Cointelegraph 的記者,並以預約採訪爲由接觸目標。攻擊者誘使點擊一個看似正常的預約鏈接,該鏈接僞裝成了 Calendly(一個常用的日程安排工具)的預約頁面。然而,這實際上是一個僞裝的頁面,其真實目的是完成對 @xinchen_eth 推特账戶的授權,從而獲取其推特權限。

在這個過程中,即便對鏈接有所懷疑,頁面的設計和呈現方式仍然讓他誤以爲是一個正常的 Calendly 預約界面。事實上,頁面並沒有顯示出任何 Twitter 授權的界面,只展示了預約時間的界面,這使得他陷入了誤區。回想起來,@0xcryptowizard 認爲黑客可能對頁面進行了巧妙的僞裝。

最後,@0xcryptowizard 提醒其他知名意見領袖(KOL)要格外小心,不要輕易點擊不明鏈接,即使它們看起來像是正常的服務頁面。這種詐騙手段的高度隱蔽性和欺騙性是一個嚴重的安全隱患。

在 @0xcryptowizard 後,NextDAO 聯合發起人 @_0xSea_也經歷了社工攻擊,一個自稱來自知名加密媒體公司 Decrypt 的騙子私信約其進行採訪,旨在面向華語用戶傳播一些理念。

但有前車之鑑,@_0xSea_細心的注意到對方發送的 Calendly .com 授權的頁面中,「授權 Calendlỵ 訪問你的账號」這句話裏的字符是「ỵ」,不是字母「y」,這與上次假 sats 的情況類似,末尾字符其實是「ʦ」而不是「ts」。由此判斷這是一個冒充的假账號。

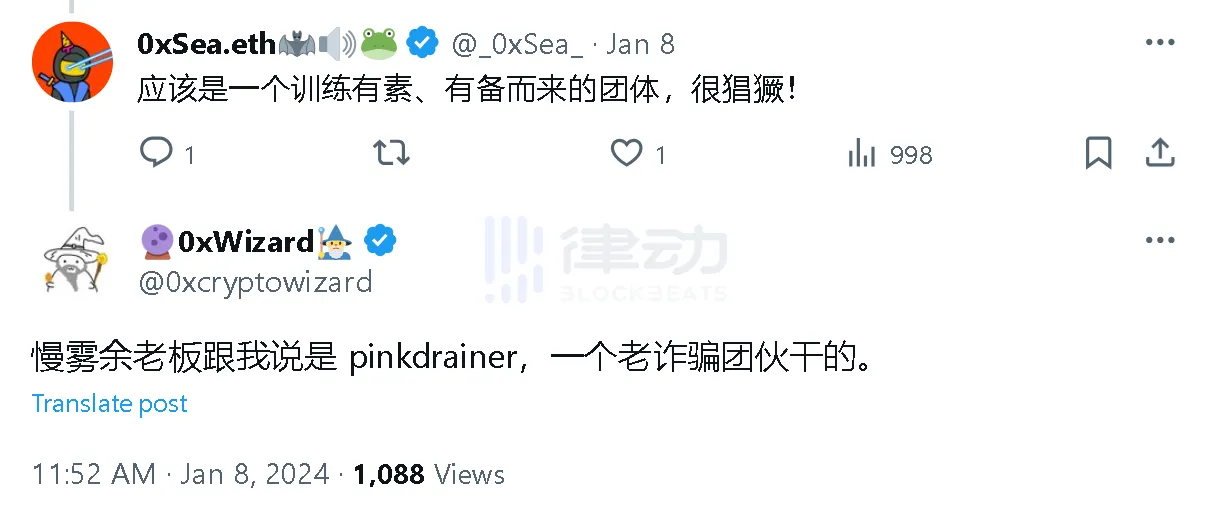

訓練有素的加密黑客團夥 Pink Drainer

在 @0xcryptowizard 遭遇攻擊事件中,慢霧余弦指出詐騙團夥 Pink Drainer。據悉,Pink Drainer 是一款惡意軟件即服務(Malware-as-a-Service,MaaS),能夠讓用戶快速建立惡意網站,通過該惡意軟件獲取非法資產。

據區塊鏈安全公司 Beosin 指出,該釣魚網址使用一種加密錢包竊取工具,誘使用戶籤署請求。一旦請求被籤署,攻擊者將能夠從受害者的錢包中轉移 NFT 和 ERC-20 代幣。「Pink Drainer」會向用戶收取被盜資產作爲費用,據報道可能高達被盜資產的 30%。

Pink Drainer 團隊因在 Twitter 和 Discord 等平台上的高調攻擊而臭名昭著,涉及 Evomos、Pika Protocol 和 Orbiter Finance 等事件。

去年 6 月 2 日,駭客利用 Pink Drainer 侵入 OpenAI 技術長 Mira Murati 的推特發布假消息,聲稱 OpenAI 即將推出「OPENAI 代幣」,基於 AI 語言模型推動,並貼上鏈接告知網友前去查看自己的以太坊錢包地址是否有領取空投資格。爲防止其他人在留言區揭穿騙局,駭客還特別關閉了留言公开回復功能。

盡管這則假消息在發布一個小時後被刪除,但已經觸及超過 80,000 名推特用戶。Scam Sniffer 對此展示的數據表示,駭客在這起事件中獲得了約 11 萬美元的非法收入。

去年年底,Pink Drainer 參與一起高度精密的網絡釣魚詐騙,導致價值 440 萬美元的 Chainlink(LINK)代幣被盜。這起網絡盜竊針對的是一個單獨的受害者,他們被欺騙籤署了與「增加授權」功能相關的交易。Pink Drainer 利用了加密領域的標准程序「增加授權」功能,允許用戶設置其他錢包可轉账代幣數量的限制。

在受害者不知情的情況下,這一行動使得 275,700 個 LINK 代幣在兩筆不同的交易中被未經授權地轉移。加密安全平台 Scam Sniffer 的詳細信息顯示,最初,68,925 個 LINK 代幣被轉移到了一個被 Etherscan 標記爲「PinkDrainer:Wallet 2」的錢包;其余的 206,775 個 LINK 則被發送到以「E70e」結尾的另一個地址。

盡管目前尚不清楚他們是如何誘使受害者授權代幣轉移的。Scam Sniffer 還在被盜事件發生的過去 24 小時內發現了至少 10 個與 Pink Drainer 有關的新詐騙網站。

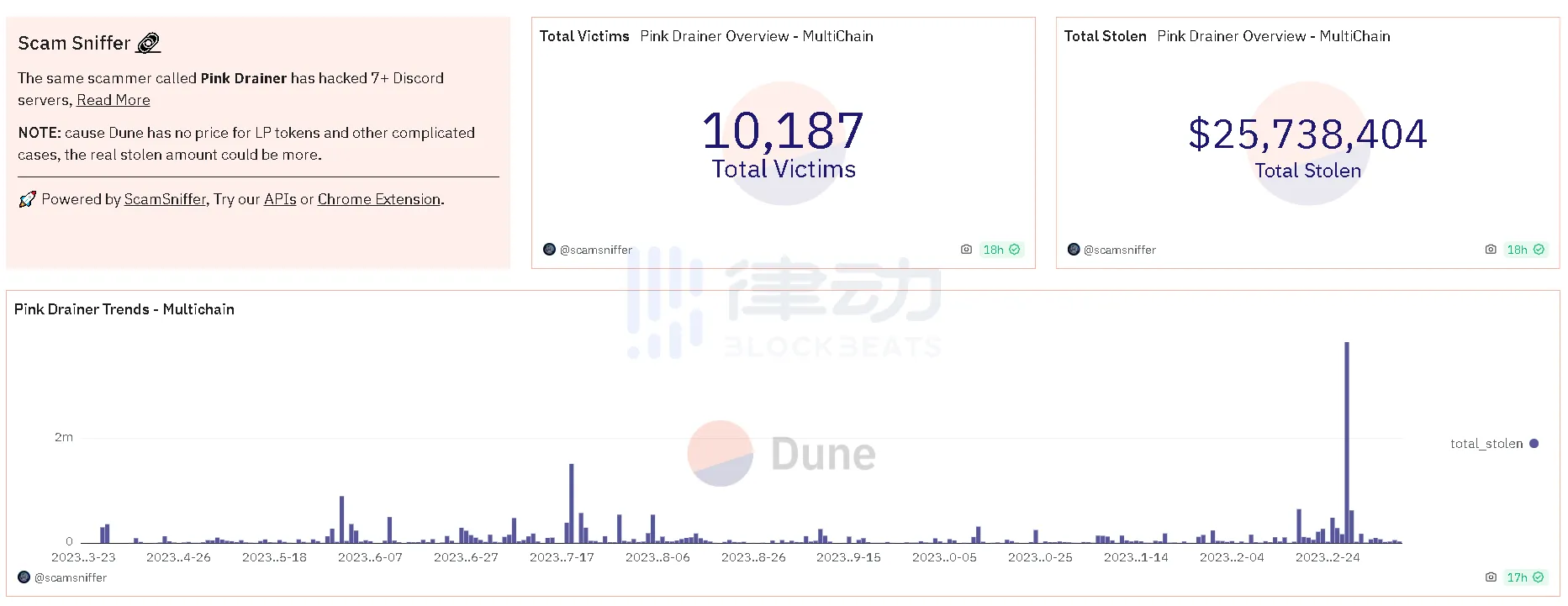

如今,Pink Drainer 的活動仍在呈上升趨勢,據 Dune 數據顯示,截至撰稿時,Pinkdrainer 已累計詐騙超過 2500 萬美元,總受害者達上萬人。

項目官推頻繁被盜

不僅如此,最近一個月以來,項目官推被盜事件頻發:

12 月 22 日,ARPG 暗黑刷寶類鏈遊《SERAPH: In the Darkness》官方 X 平台账號疑似被盜,請用戶暫時不要點擊該账號發布的任何鏈接。

12 月 25 日,去中心化金融協議 Set Protocol 官推疑似被盜,並發布多條包含釣魚鏈接的推文。

12 月 30 日,DeFi 借貸平台 Compound 官推疑似被盜,並發布包含釣魚鏈接的推文,但並未开放評論權限。BlockBeats 提醒用戶注意資產安全,請勿點擊釣魚鏈接。

甚至連安全公司也不能幸免。1 月 5 日,CertiK 的推特账戶账戶已被盜用。發布虛假消息稱發現 Uniswap 路由器合約容易受到重入漏洞的攻擊。附帶 RevokeCash 鏈接爲釣魚鏈接。針對此次被盜事件,CertiK 在其社交平台表示,「一個知名媒體相關的經過驗證的账戶聯系了 CertiK 的一名員工,然而該帳戶似乎已被盜用,導致我們的員工遭到網絡釣魚攻擊。CertiK 很快發現了漏洞,並在幾分鐘內刪除了相關推文。調查表明這是一次大規模持續攻擊。據調查,此次事件並未造成重大損失。」

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。