SharkTeam:2023年加密貨幣犯罪分析報告

SharkTeam

項目認證

剛剛

SharkTeam

項目認證

剛剛

來源:SharkTeam

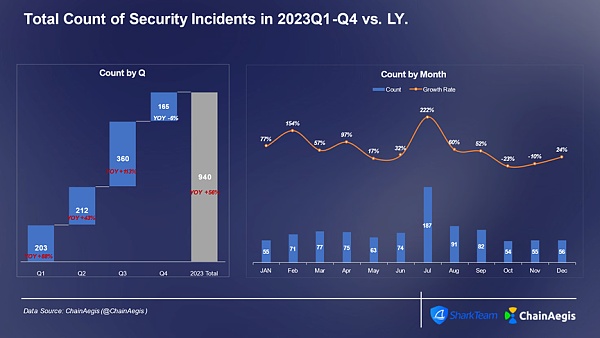

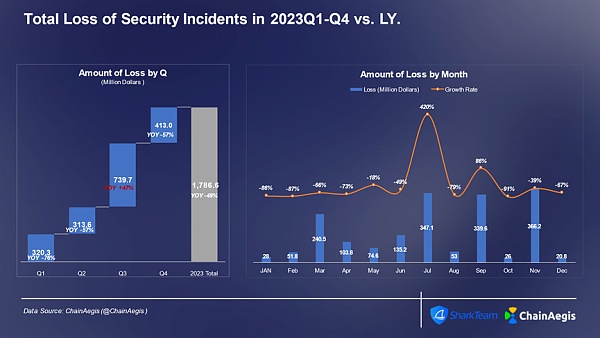

2023年,Web3行業共經歷了940多起大大小小的安全事件,同比2022年增長了超過50%,損失金額達到17.9億美元。其中,第三季度發生的安全事件最多(360起),損失最大(7.4億美元),損失同比2022年增長了47%。特別是7月份,共發生187起安全事件,損失金額達到3.5億美元。

圖:Web 3 2023每季度/每月安全事件發生筆數

圖:Web 3 2023每季度/每月安全事件損失金額(百萬美元)

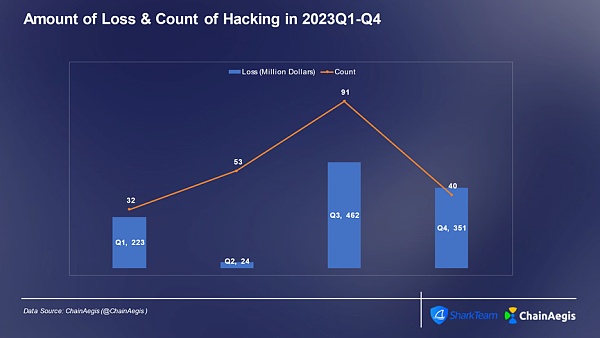

首先,黑客攻擊仍是引發重大損失的一個主要原因。2023年全年因黑客攻擊事件達到216起,造成10.6億美元損失。合約漏洞、私鑰竊取、釣魚攻擊、國家黑客仍是威脅Web3生態安全的重要原因。

其次,Rugpull和資金盤欺詐呈高發態勢,2023年共發生250起Rugpull和Scam欺詐事件,其中BNBChain上此類事件發生頻率最高。欺詐項目通過發布看似有吸引力的加密項目,吸引投資者參與,並提供一些虛假流動性,一旦吸引了足夠的資金,就會突然盜取所有資金,並進行資產轉移。這類欺詐行爲會給投資者帶來嚴重的經濟損失,也大大提高投資者選擇正確項目的難度。

另外,勒索軟件使用加密貨幣收取贖金也成爲趨勢,比如Lockbit、Conti、Suncrypt和Monti。加密貨幣相比法幣更難追蹤,如何利用鏈上分析工具對勒索軟件團夥進行身份追蹤定位也越發重要。

最後,在這些加密貨幣黑客攻擊和欺詐勒索等犯罪活動中,不法分子獲得加密貨幣後通常需要通過鏈上資金轉移和OTC來進行洗錢。洗錢通常採用去中心化、中心化混合的方式,中心化交易所是最集中的洗錢場所,其次是鏈上混幣平台。

2023年,也是Web3監管取得實質性發展的一年,FTX2.0重啓、制裁幣安、USDT封禁哈馬斯等地址,2024年1月SEC通過比特幣現貨ETF,這些標志性事件都代表着監管正在深度介入Web3的發展。

本報告將對2023年的Web3黑客攻擊、Rugpull欺詐、勒索軟件、加密貨幣洗錢、Web3監管等關鍵話題進行系統性分析,以了解加密貨幣行業發展的安全態勢。

一、合約漏洞

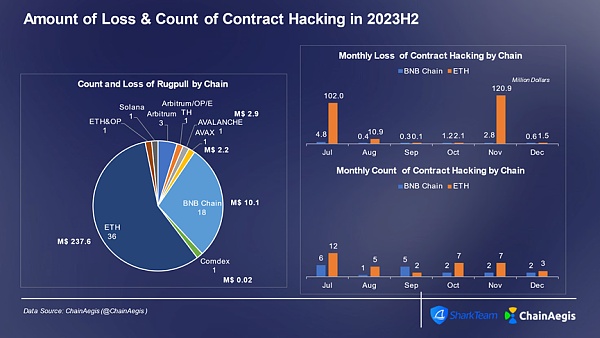

合約漏洞攻擊主要發生在以太坊上,2023年下半年以太坊上共發生36起合約漏洞攻擊,損失金額超過2億美元,其次是BNBChain。攻擊手段上,業務邏輯漏洞和閃電貸攻擊仍是最常發生。

圖:Web 3 2023每季度發生黑客攻擊事件筆數和損失金額(百萬美元)

圖:Web 3 2023H2每月發生合約漏洞利用黑客攻擊事件筆數和損失金額

圖:Web 3 2023H2不同鏈每月發生合約漏洞利用攻擊筆數和損失金額

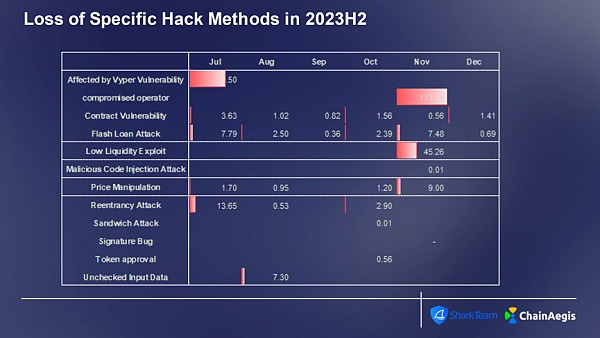

圖:Web 3 2023H2合約漏洞利用具體攻擊手段發生筆數和損失金額

典型事件分析:Vyper漏洞導致Curve、JPEG'd等項目被攻擊

以JPEG'd被攻擊爲例:

攻擊者地址:0x6ec21d1868743a44318c3c259a6d4953f9978538

攻擊者合約:0x9420F8821aB4609Ad9FA514f8D2F5344C3c0A6Ab

攻擊交易:

0xa84aa065ce61dbb1eb50ab6ae67fc31a9da50dd2c74eefd561661bfce2f1620c

(1)攻擊者(0x6ec21d18)創建0x466B85B4的合約,通過閃電貸向 [Balancer: Vault]借了80,000 枚WETH。

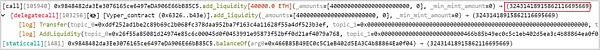

(2)攻擊者(0x6ec21d18)向pETH-ETH-f(0x9848482d)流動性池中添加了40,000枚WETH,獲得32,431枚pETH。

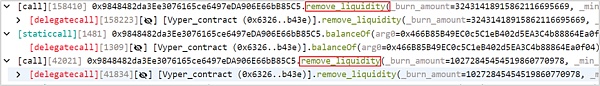

(3)隨後攻擊者(0x6ec21d18)從pETH-ETH-f(0x9848482d)流動性池中重復地移除流動性。

(4)最終,攻擊者(0x6ec21d18)獲得86,106枚WETH,歸還閃電貸後,獲利6,106枚WETH離場。

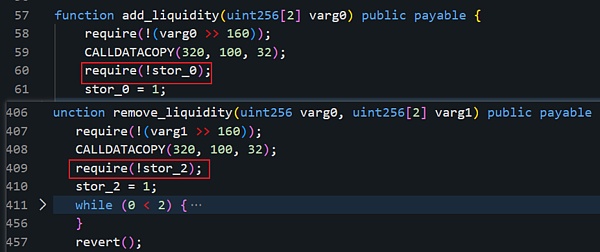

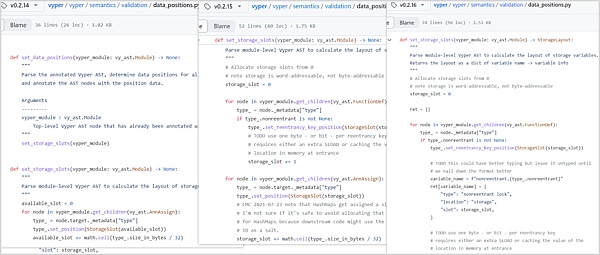

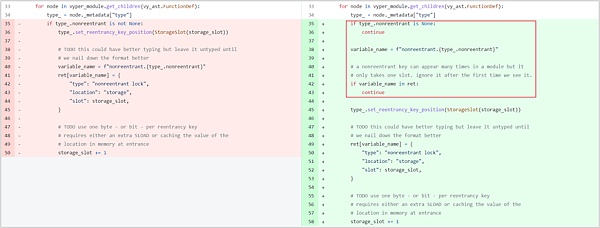

漏洞分析:該攻擊是典型的重入攻擊。對遭受攻擊的項目合約進行字節碼反編譯,我們從下圖可以發現:add_liquidity 和 remove_liquidity 兩個函數在進行校驗存儲槽值時,所要驗證的存儲槽是不一樣的。使用不同的存儲槽,重入鎖可能會失效。此時,懷疑是Vyper底層設計漏洞。

結合Curve官方的推文所說。最終,定位是Vyper 版本漏洞。該漏洞存在於0.2.15、0.2.16、0.3.0版本中,在重入鎖設計方面存在缺陷。我們對比0.2.15之前的0.2.14以及0.3.0之後的0.3.1版本,發現這部分代碼在不斷更新中,老的0.2.14和較新的0.3.1版本沒有這個問題。

在Vyper對應的重入鎖相關設置文件data_positions.py中,storage_slot的值會被覆蓋。在ret中,第一次獲取鎖的slot爲0,然後再次調用函數時會將鎖的slot加1,此時的重入鎖會失效。

二、釣魚攻擊

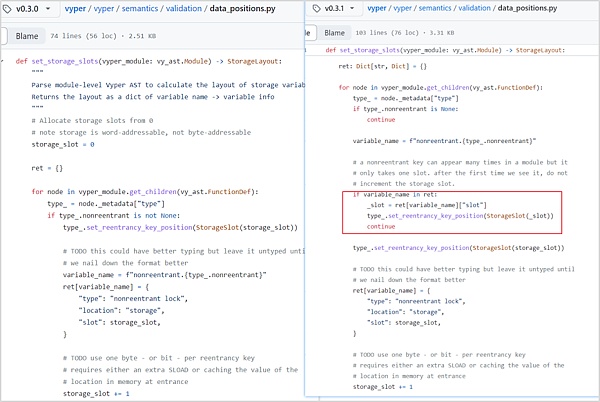

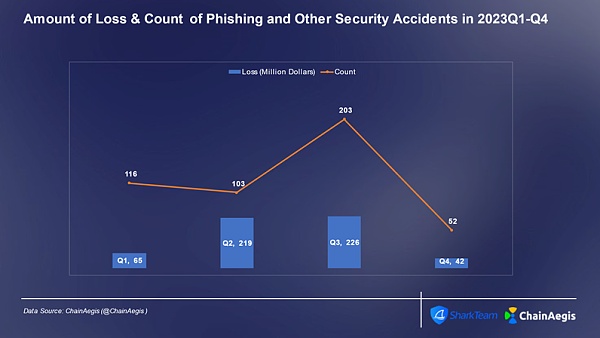

釣魚攻擊是一種網絡攻擊手段,旨在通過欺騙和誘導目標,獲取其敏感信息或誘使其執行惡意操作。這種攻擊通常通過電子郵件、社交媒體、短信或其他通信渠道進行,攻擊者會僞裝成可信任的實體,如項目方、權威機構、KOL等,以引誘受害者提供私鑰、助記詞或交易授權。與合約漏洞攻擊類似,釣魚攻擊在Q3呈現高發高損失狀態,總共發生107起釣魚攻擊,其中7月份發生58起。

圖:Web 3 2023每季度發生釣魚攻擊事件筆數和損失金額(百萬美元)

圖:Web 3 2023每月發生釣魚攻擊事件筆數

典型釣魚攻擊鏈上資產轉移分析

2023年9月7日,地址(0x13e382)遭遇釣魚攻擊,損失超2,400萬美元。釣魚黑客通過資金盜取、資金兌換和分散式地資金轉移,最終損失資金中3,800ETH被相繼分批次轉移至Tornado.Cash、10,000ETH被轉移至中間地址(0x702350),以及1078,087 DAI至今保留在中間地址(0x4F2F02)。

這是一次典型的釣魚攻擊,攻擊者通過騙取錢包授權或私鑰,竊取用戶資產,已形成了以釣魚+洗錢的黑色產業鏈,目前越來越多的詐騙團夥甚至是國家黑客都採用釣魚的方式在Web3領域爲非作歹,非常需要大家關注和警惕。

根據SharkTeam鏈上大數據分析平台ChainAegis (https://app.chainaegis.com/) 的跟蹤分析,我們將對典型釣魚攻擊的詐騙過程、資金轉移情況以及詐騙者鏈上行爲進行相關分析。

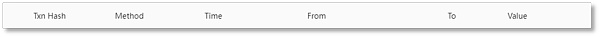

(1)釣魚攻擊過程

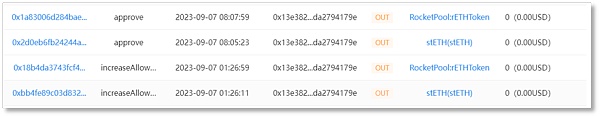

受害者地址(0x13e382)通過‘Increase Allowance’向詐騙者地址1(0x4c10a4)授權rETH和stETH。

詐騙者地址1(0x4c10a4)將受害者地址(0x13e382)账戶中的9,579 stETH轉账至詐騙者地址2(0x693b72),金額約1,532萬美元。

詐騙者地址1(0x4c10a4)將受害者地址(0x13e382)账戶中的4,850 rETH轉账至詐騙者地址2(0x693b72),金額約841萬美元。

(2)資產兌換與轉移

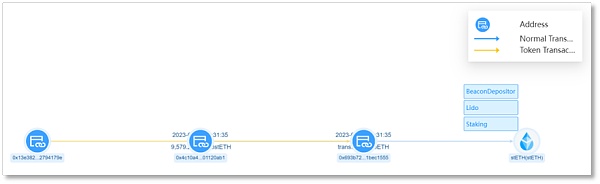

將盜取的stETH和rETH兌換成ETH。自2023-09-07凌晨开始,詐騙者地址2(0x693b72)分別在UniswapV2、UniswapV3、Curve平台進行多筆兌換交易,將9,579 stETH和 4,850 rETH全部兌換成ETH,兌換合計14,783.9413 ETH。

stETH兌換:

rETH兌換:

部分ETH兌換成DAI。詐騙者地址2(0x693b72)將1,000ETH通過UniswapV3平台兌換成1,635,047.761675421713685327 DAI。詐騙者通過分散式資金轉移手段,將盜用資金轉移至多個中間錢包地址,合計1,635,139 DAI和13,785 ETH。其中1,785 ETH被轉移至中間地址(0x4F2F02),2,000 ETH被轉移至中間地址(0x2ABdC2)以及10,000 ETH被轉移至中間地址(0x702350)。此外,中間地址(0x4F2F02)於次日獲得1,635,139 DAI

中間錢包地址(0x4F2F02)資金轉移:

該地址經一層資金轉移,擁有1,785 ETH和1,635,139 DAI。分散轉移資金DAI,以及小額兌換成ETH

首先,詐騙者於2023-09-07日凌晨开始陸續通過10筆交易轉移529,000個DAI。隨後,前7筆共452,000 DAI已由中間地址轉至0x4E5B2e(FixedFloat),第8筆,由中間地址轉至0x6cC5F6(OKX),最後2筆共77,000 DAI由中間地址轉至0xf1dA17(eXch)。

其次,在9月10日,通過UniswapV2將28,052 DAI兌換成17.3 ETH。

從9月8日开始到9月11號,陸續進行18筆交易,將1,800ETH全部轉移至Tornado.Cash。

經過轉移後,該地址最終還剩余盜取資金1078,087 DAI未轉出。

中間地址(0x2ABdC2)資金轉移:

該地址經一層資金轉移,擁有2,000ETH。首先該地址於9月11日將2000ETH轉移至中間地址(0x71C848)。

隨後中間地址(0x71C848)分別在9月11日和10月1日,通過兩次資金轉移,總計20筆交易,每筆轉移100ETH,總計轉移2000ETH至Tornado.Cash。

中間地址(0x702350)資金轉移

該地址經一層資金轉移,擁有10,000 ETH。截至2023年10月08日,10,000 ETH仍在該地址账戶中未被轉移。

地址线索追蹤:經過對詐騙者地址1(0x4c10a4)和詐騙者地址2(0x693b72)的歷史交易進行分析,發現曾有一個EOA地址(0x846317)轉账1.353 ETH至詐騙者地址2(0x693b72),而該EOA地址資金來源涉及與中心化交易所KuCoin和Binance的熱錢包地址。

三、Rugpull與欺詐

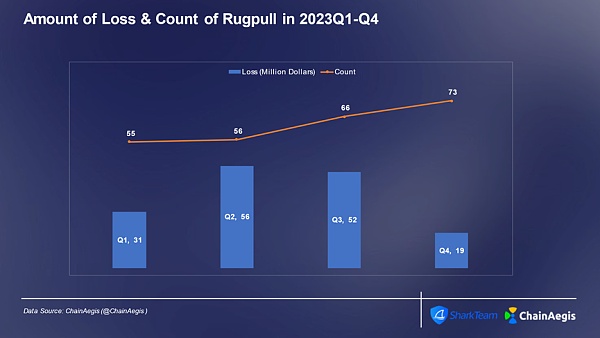

2023年Rugpull欺詐事件發生的頻率呈現較爲顯著的上升趨勢,Q4達到73筆,損失金額爲1,900萬美元,平均單筆損失約爲2.6萬美元,全年Rugpull欺詐損失金額中佔比最高的季度是Q2,其次是Q3,損失佔比均超過30%。

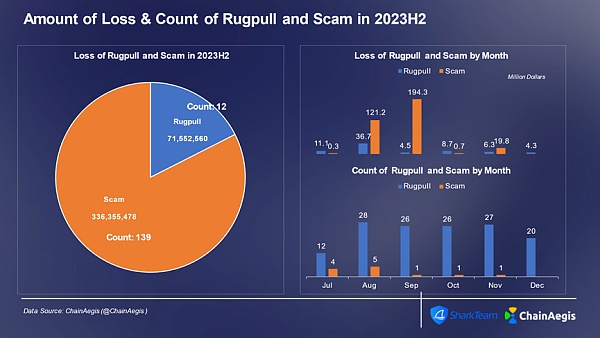

2023年下半年,共計發生139起Rugpull事件和12起欺詐事件,分別造成7155萬美元的損失和3.4億美元的損失。

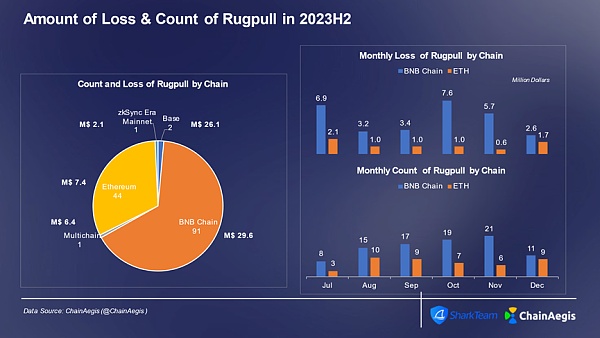

2023年下半年Rugpull事件主要發生在BNBChain上,達到91次,佔比超過65%,損失達到2957萬美元,損失佔比41%。以太坊(44次)次之,損失739萬美元。除以太坊和BNBChain外,8月Base鏈上發生BALD Rugpull事件,造成了嚴重損失,損失2560萬美元。

圖:Web 3 2023每季度發生Rugpull和Scam事件筆數和損失金額(百萬美元)

圖:Web 3 2023H2每月發生Rugpull和Scam事件筆數和損失金額

圖:Web 3 2023H2不同鏈每月發生Rugpull事件筆數和損失金額

Rugpull欺詐工廠行爲分析

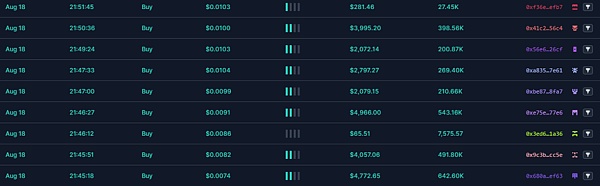

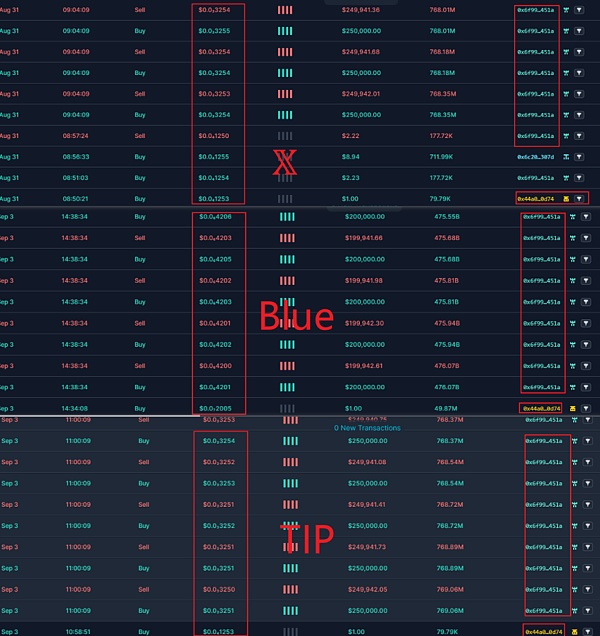

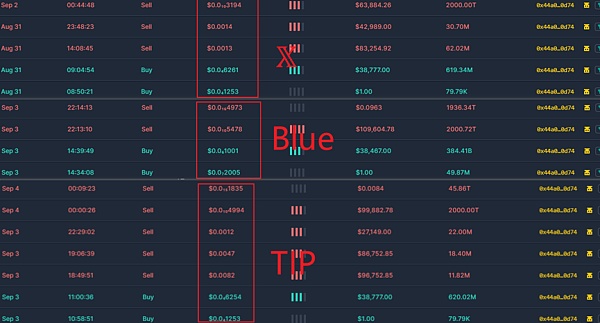

在BNBChain上流行着一種Rug欺詐工廠模式,用於批量制造Rugpull代幣並進行欺詐。讓我們一起看看假SEI、X、TIP和Blue幾個代幣的Rugpull工廠欺詐行爲模式。

(1)SEI

首先,假SEI代幣所有者0x0a8310eca430beb13a8d1b42a03b3521326e4a58以1U的價格兌換了249枚假SEI。

然後, 0x6f9963448071b88FB23Fd9971d24A87e5244451A進行了批量买入和賣出操作。在买入和賣出操作下,代幣的流動性明顯增加,價格也發生了上漲。

通過釣魚等方式宣傳,誘惑大量用戶購买,隨着流動性增加,代幣價格翻倍。

代幣的價格達到一定的數值時,代幣所有者進場sell操作進行Rugpull。可以從下圖看出,進場收割時間段和價格都不同。

(2)假X、假TIP、假Blue

首先X、TIP和Blue代幣所有者0x44A028Dae3680697795A8d50960c8C155cBc0D74用1U兌換了相應的代幣。然後,和假Sei代幣一樣。

0x6f9963448071b88FB23Fd9971d24A87e5244451A批量的买入和賣出操作。在买入和賣出操作下,流動性明顯增加,價格上漲。

然後通過釣魚等一些途徑宣傳,誘惑大量的用戶進行購买,隨着流動性增加,代幣價格也翻倍。

和假SEI一樣,代幣的價格達到一定的數值時,代幣所有者進場sell操作進行Rugpull。可以從下圖看出,進場收割時間段和價格都不同。

假SEI、假X、假TIP和假Blue幾個代幣的波動圖如下:

我們從資金溯源、行爲模式中可以得知:

在資金溯源內容中,代幣工廠的創建者和代幣創建者的資金來自多個EOA账戶。不同账戶之間也有資金往來,其中一些通過釣魚地址轉移,一些通過之前進行代幣Rugpull行爲獲取,還有一些通過tornado cash等混幣平台獲得。採用多種方式進行資金轉移旨在構建復雜錯綜的資金網絡。不同地址還創建了多個代幣工廠合約,並大量生產代幣。

在分析代幣Rugpull行爲時,我們發現地址

0x6f9963448071b88FB23Fd9971d24A87e5244451A是其中一個資金來源。操作代幣價格時,也採用了批量方式。地址0x072e9A13791f3a45fc6eB6AD38e6ea258C080cc3也充當了資金提供者的角色,向多個代幣持有者提供相應的資金。。

通過分析可以得到,這一系列行爲背後有一個分工明確的Web3詐騙團夥,構成了一個黑色產業鏈,主要涉及熱點搜集、自動發幣、自動交易、虛假宣傳、釣魚攻擊、Rugpull收割等環節,多發生於BNBChain。所發的Rugpull虛假代幣都與行業熱點事件緊密相關,具有較強的迷惑性和鼓動性。用戶需時刻提高警惕,保持理性,避免不必要的損失。

四、勒索軟件

2023年勒索軟件攻擊威脅仍時時刻刻威脅着各機構和企業,勒索軟件攻擊變得越來越復雜,攻擊者使用各種技術來利用組織系統和網絡中的漏洞。不斷擴散的勒索軟件攻擊繼續對全球的企業組織、個人和關鍵基礎設施構成重大威脅。攻擊者正在不斷調整和完善他們的攻擊策略,利用泄露的源代碼、智能化的攻擊方案和新興的編程語言來最大化他們的非法收益。

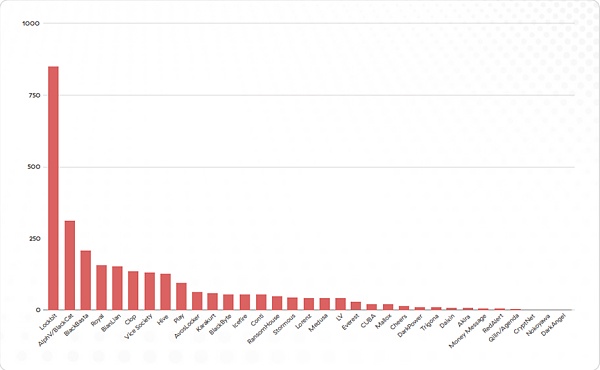

LockBit、ALPHV/BlackCat和BlackBasta是目前最活躍的勒索軟件勒索組織。

圖:勒索組織的受害者數量

目前,越來越多的勒索軟件採取通過加密貨幣收款的方式,以Lockbit爲例,最近被 LockBit 攻擊的企業有:今年6月底台積電、10月波音公司、11月中國工商銀行美國全資子公司等等,大多採用比特幣收取贖金,並且LockBit收到贖金後會進行加密貨幣洗錢,下面我們以Lockbit爲例對勒索軟件洗錢模式進行分析。

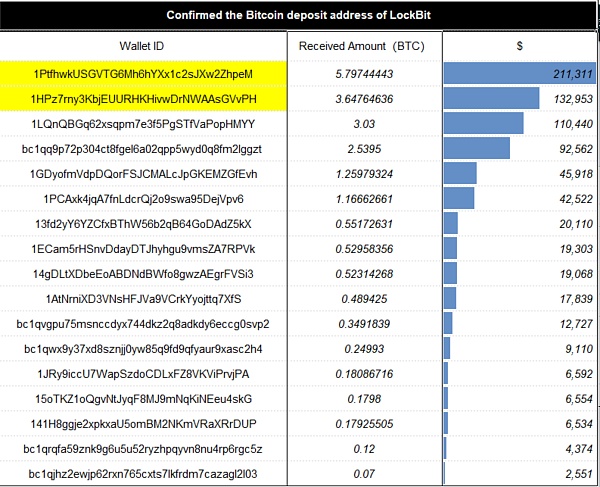

根據ChainAegis分析,LockBit 勒索軟件大多採用BTC收取贖金,使用不同收款地址,部分地址和收款金額整理如下,單筆勒索的BTC在0.07個到5.8個不等,約2,551美元到211,311美元不等。

圖:LockBit部分收款地址和收款金額

以涉款金額最高的兩個地址進行鏈上地址追蹤與反洗錢分析:

勒索收款地址1:1PtfhwkUSGVTG6Mh6hYXx1c2sJXw2ZhpeM;

勒索收款地址2:1HPz7rny3KbjEUURHKHivwDrNWAAsGVvPH。

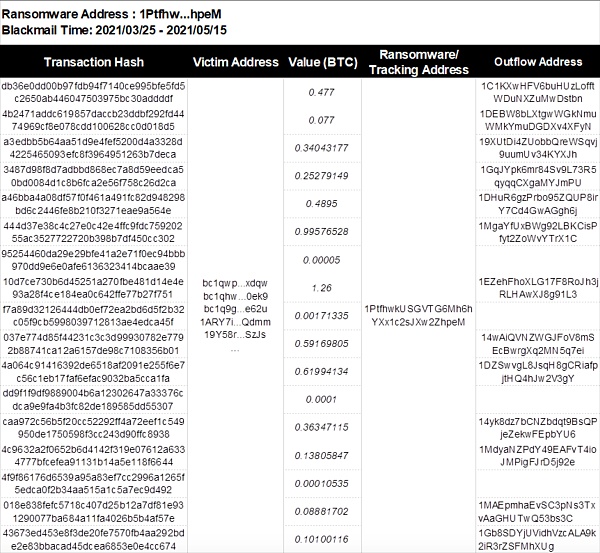

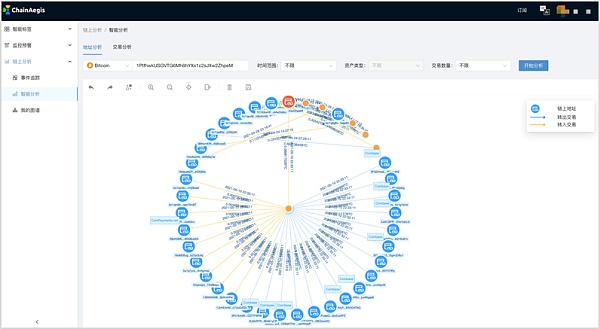

(1)勒索收款地址1:1PtfhwkUSGVTG6Mh6hYXx1c2sJXw2ZhpeM

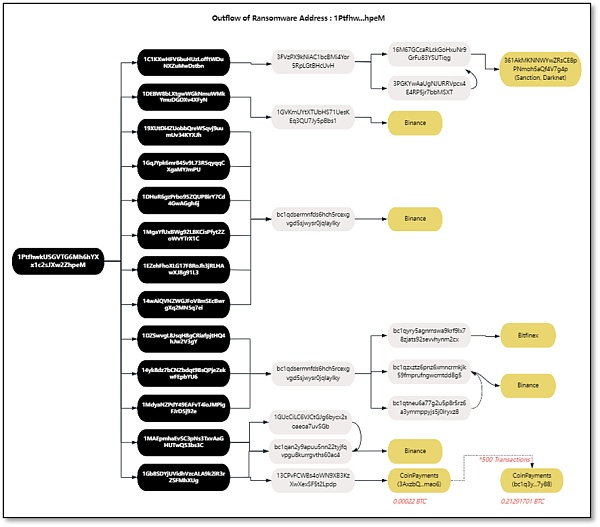

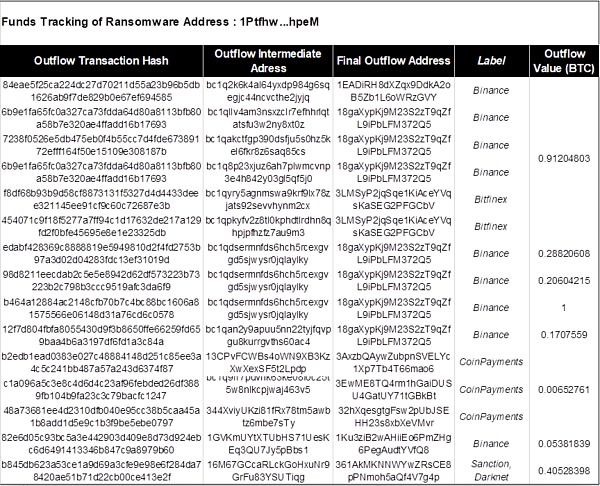

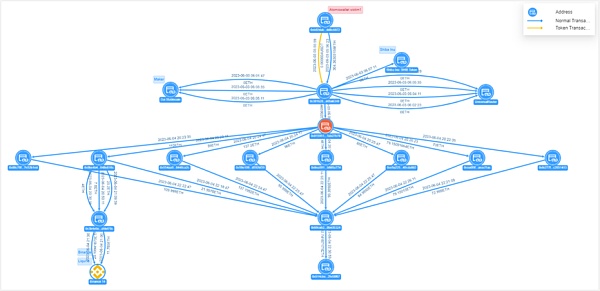

根據下圖分析,地址1(1Ptfhw)在2021年3月25日至2021年5月15日共計收到17筆鏈上交易,在收到資金後迅速轉移資產,轉移至13個核心中間地址。這些中間地址通過資金層層轉移至6個二層中間地址,分別是:3FVzPX…cUvH、1GVKmU…Bbs1、bc1qdse…ylky、1GUcCi…vSGb、bc1qan…0ac4和13CPvF…Lpdp。

中間地址3FVzPX…cUvH,通過鏈上分析,發現其最終流向暗網地址361AkMKNNWYwZRsCE8pPNmoh5aQf4V7g4p。

中間地址13CPvF…Lpdp以小額0.00022BTC轉至CoinPayments,存在有500個類似的交易,合計0.21個BTC均被匯集至CoinPayments地址:bc1q3y…7y88,利用CoinPayments進行洗錢。

其他中間地址最終流入中心化交易所幣安和Bitfinex。

圖:地址1(1Ptfhw…hpeM)資金來源與資金流出明細

圖:地址1(1Ptfhw…hpeM)資金流追蹤

圖:地址1(1Ptfhw…hpeM)涉及的中間地址和資金流明細

圖:地址1(1Ptfhw…hpeM)交易圖譜

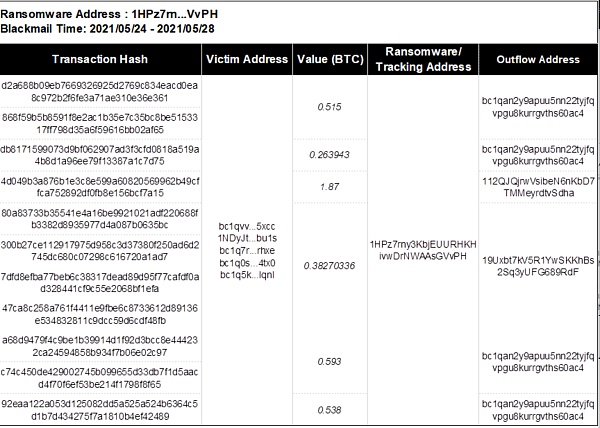

(2)勒索收款地址2:1HPz7rny3KbjEUURHKHivwDrNWAAsGVvPH

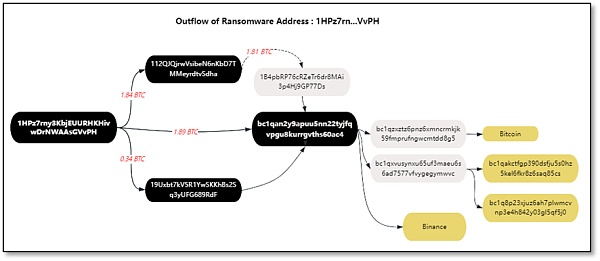

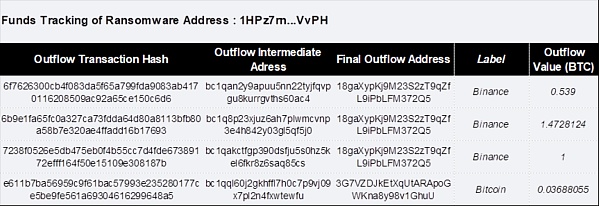

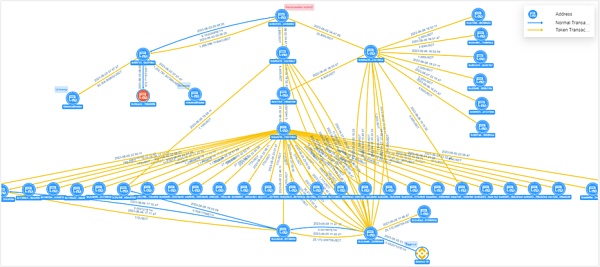

受害者在2021年5月24日至2021年5月28日期間,通過11筆交易向勒索運營商LockBit支付4.16個BTC。隨即,地址2(1HPz7rn...VvPH)迅速將勒索資金1.89枚BTC轉到中間地址1: bc1qan…0ac4、1.84枚轉到中間地址2: 112QJQj…Sdha、0.34枚轉到中間地址3: 19Uxbt…9RdF。

最終中間地址2: 112QJQj…Sdha和中間地址3: 19Uxbt…9RdF均將資金轉到中間地址1: bc1qan…0ac4。緊接着,中間地址1 bc1qan…0ac4繼續資金轉移,一小部分資金直接轉入幣安交易所,另外一部分資金通過中間地址層層轉移,最終轉移至幣安和其他平台進行洗錢,具體交易明細和地址標籤如下。

圖:地址2(1HPz7rn...VvPH)資金來源與資金流出明細

圖:地址2(1HPz7rn...VvPH)資金流追蹤

圖:地址2(1HPz7rn...VvPH)涉及的中間地址和資金流明細

LockBit 收到贖金後會進行加密貨幣洗錢,這種洗錢模式與傳統洗錢方式不同,通常發生在區塊鏈上,具有周期長、資金分散、高度自動化和復雜度高的特點。要進行加密貨幣監管和資金追蹤,一方面要建設鏈上、鏈下的分析及取證能力,另一方面要在網絡安全層面展开APT級的安全攻防,具備攻防一體的能力。

五、洗錢

洗錢(Money Laundering)是一種將非法所得合法化的行爲,主要指將違法所得及其產生的收益,通過各種手段掩飾、隱瞞其來源和性質,使其在形式上合法化。其行爲包括但不限於提供資金账戶、協助轉換財產形式、協助轉移資金或匯往境外。而加密貨幣——尤其是穩定幣——因其低廉的轉账成本,去地理化的特質以及一定的抗審查特性,在相當早的時間便已經被洗錢活動所利用,這也是導致加密貨幣被詬病的主要原因之一。

傳統的洗錢活動往往會利用加密貨幣場外交易市場,進行從法幣到加密貨幣,或從加密貨幣到法幣的兌換,其中洗錢場景不同,形式也多樣化,但不論如何這類行爲的本質都是爲了阻斷執法人員對資金鏈路的調查,包括傳統金融機構账戶或加密機構账戶。

與傳統洗錢活動不同的是,新型的加密貨幣洗錢活動的清洗標的爲加密貨幣本身,包括錢包、跨鏈橋、去中心化交易平台等在內的加密行業基礎設施都會被非法利用。

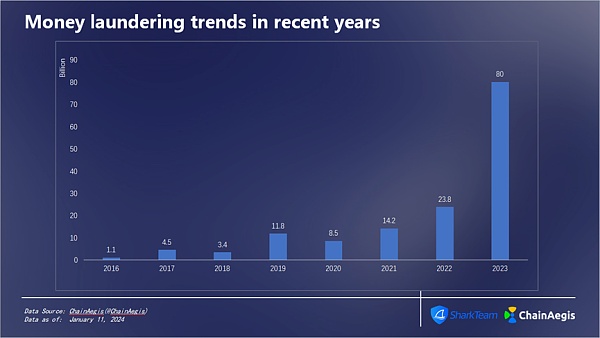

圖:近年洗錢金額

從2016年到2023年,加密貨幣洗錢總數達1477億美元之多。從2020年开始洗錢金額以每年67%的速度不斷增加,到2022年達到238億美元,在2023年達到800億美元之多,洗錢數目令人瞠目,加密貨幣反洗錢行動勢在必行。

據ChainAegis平台統計,鏈上混幣平台Tornado Cash的資金量自2020年1月以來一直保持着高速增長,目前已經有近362萬個ETH存款於這個資金池中,存入總額達78億美元,Tornado Cash已然變成以太坊最大的洗錢中心。但隨着2022年8月份美國執法機構發文制裁Tornado Cash,Tornado Cash每周的存取款數成倍下跌,但因爲Tornado Cash的去中心化屬性,導致無法從源頭制止,依舊還是有資金不斷湧入該系統進行混幣。

Lazarus Group(朝鮮APT組織)洗錢模式分析

國家級APT(Advanced Persistent Threat,高級持續性威脅)組織是有國家背景支持的頂尖黑客團夥,專門針對特定目標進行長期的持續性網絡攻擊。朝鮮APT組織Lazarus Group就是非常活躍的一個APT團夥,其攻擊目的主要以竊取資金爲主,堪稱全球金融機構的最大威脅,近年來多起加密貨幣領域的攻擊和資金竊取案件就是他們所爲。

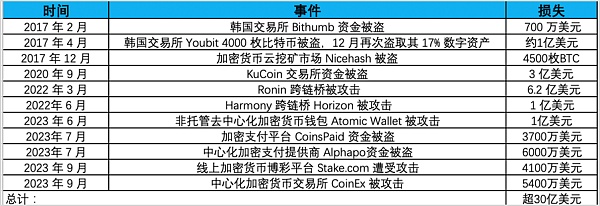

目前已明確統計到的Lazarus攻擊加密領域的安全事件和損失如下:

超過30億美元的資金在網絡攻擊中被Lazarus盜取,據悉,Lazarus 黑客組織背後有着朝鮮战略利益的支撐,爲朝鮮的核彈、彈道導彈計劃提供資金。爲此,美國宣布懸賞500萬美元,對Lazarus黑客組織進行制裁。美國財政部也已將相關地址添加到OFAC特別指定國民(SDN)名單中,禁止美國個人、實體和相關地址進行交易,以確保國家資助的集團無法兌現這些資金,以此進行制裁。以太坊开發商Virgil Griffith因幫助朝鮮使用虛擬貨幣逃避制裁而被判處五年零三個月的監禁,2023年OFAC 也制裁了三名與 Lazarus Group 相關人員,其中兩名被制裁者 Cheng Hung Man 和 Wu Huihui 是爲 Lazarus 提供加密貨幣交易便利的場外交易 (OTC) 交易員,而第三人 Sim Hyon Sop 提供了其他財務支持。

盡管如此,Lazarus已完成了超10億美元的資產轉移和清洗,他們的洗錢模式分析如下。以Atomic Wallet事件爲例,去除黑客設置的技術幹擾因素後(大量的假代幣轉账交易+多地址分账),可以得到黑客的資金轉移模式:

圖:Atomic Wallet 受害者1資金轉移視圖

受害者1地址0xb02d...c6072向黑客地址0x3916...6340轉移304.36 ETH,通過中間地址0x0159...7b70進行8次分账後,歸集至地址0x69ca...5324。此後將歸集資金轉移至地址0x514c...58f67,目前資金仍在該地址中,地址ETH余額爲692.74 ETH(價值127萬美元)。

圖:Atomic Wallet 受害者2資金轉移視圖

受害者2地址0x0b45...d662向黑客地址0xf0f7...79b3轉移126.6萬USDT,黑客將其分成三筆,其中兩筆轉移至Uniswap,轉账總額爲126.6萬USDT;另一筆向地址0x49ce...80fb進行轉移,轉移金額爲672.71ETH。受害者2向黑客地址0x0d5a...08c2轉移2.2萬USDT,該黑客通過中間地址0xec13...02d6等進行多次分账,直接或間接將資金歸集至地址0x3c2e...94a8。

這種洗錢模式與之前的Ronin Network、Harmony攻擊事件中的洗錢模式高度一致,均包含三個步驟:

(1)被盜資金整理兌換:發起攻擊後整理原始被盜代幣,通過dex等方式將多種代幣swap成ETH。這是規避資金凍結的常用方式。

(2)被盜資金歸集:將整理好的ETH歸集到數個一次性錢包地址中。Ronin事件中黑客一共用了9個這樣的地址,Harmony使用了14個,Atomic Wallet事件使用了近30個地址。

(3)被盜資金轉出:使用歸集地址通過Tornado.Cash將錢洗出。這便完成了全部的資金轉移過程。

除了具備相同的洗錢步驟,在洗錢的細節上也有高度的一致性:

(1)攻擊者非常有耐心,均使用了長達一周的時間進行洗錢操作,均在事件發生幾天後开始後續洗錢動作。

(2)洗錢流程中均採用了自動化交易,大部分資金歸集的動作交易筆數多,時間間隔小,模式統一。

通過分析,我們認爲Lazarus的洗錢模式通常如下:

(1)多账號分账、小額多筆轉移資產,提高追蹤難度。

(2)开始制造大量假幣交易,提高追蹤難度。以Atomic Wallet事件爲例,27個中間地址中有23個账戶均爲假幣轉移地址,近期在對Stake.com的事件分析中也發現採用類似技術,但之前的Ronin Network、Harmony事件並沒有這種幹擾技術,說明Lazarus的洗錢技術也在升級。

(3)更多的採用鏈上方式(如Tonado Cash)進行混幣,早期的事件中Lazarus經常使用中心化交易所獲得啓動資金或進行後續的OTC,但近期越來越少的使用中心化交易所,甚至可以認爲是盡量在避免使用中心化交易所,這與近期的幾起制裁事件應該有關。

六、制裁與監管

美國財政部外國資產控制辦公室 (OFAC) 等機構以及其他國家的類似機構通過針對被視爲對國家安全和外交政策構成威脅的國家、政權、個人和實體實施制裁。傳統上,制裁的執行依賴於主流金融機構的合作,但一些不良行爲者已轉向加密貨幣來規避這些第三方中介機構,這給政策制定者和制裁機構帶來了新的挑战。然而,加密貨幣固有的透明度,以及合規加密貨幣服務的意愿,特別是許多充當加密貨幣和法定貨幣之間紐帶的中心化交易所,已經證明,在加密貨幣世界中實施制裁是可能的。

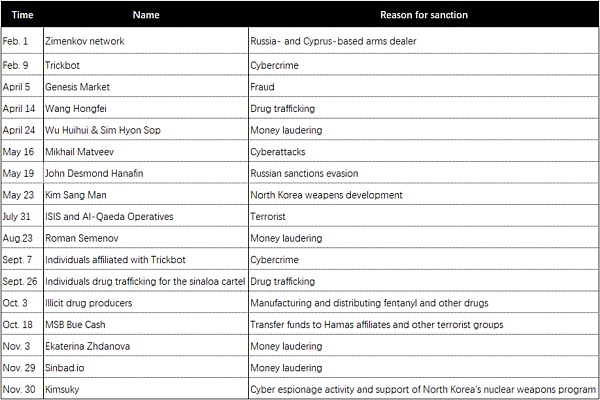

以下是2023年在美國受到制裁的與加密貨幣有聯系的部分個人或實體的情況,以及 OFAC 制裁的原因。

全球最大穩定幣背後的公司Tether於2023年12月9日宣布,將“凍結”美國外國資產控制辦公室(OFAC)受制裁個人名單上受制裁個人錢包中的代幣。Tether在其公告中將此舉視爲自愿步驟,以“主動防止任何潛在的Tether代幣濫用並加強安全措施”。

這也表明對加密貨幣犯罪進行偵查和制裁已經進入實質階段,核心企業與執法機構合作,能形成有效的制裁手段,監管和懲治加密貨幣犯罪。

2023年的Web3監管方面,香港也取得了巨大的進展,正吹響“合規發展”Web3與加密市場的號角。當新加坡金融管理局從2022年开始限制零售客戶使用槓杆或信貸進行加密貨幣交易時,香港特區政府在發表《有關虛擬資產在港發展的政策宣言》,一些Web3人才和公司去往新的應許之地。

2023年6月1日,香港兌現宣言,發布《適用於虛擬資產交易平台營運者的指引》,虛擬資產交易平台牌照制度正式實施,並已發布了第1類(證券交易)和第7類(提供自動化交易服務)牌照。

目前,OKX、BGE、HKbitEX、HKVAX、VDX、Meex、PantherTrade、VAEX、Accumulus、DFX Labs等機構正在積極申請虛擬資產交易平台牌照(VASP)。

特首李家超、財政司司長陳茂波等代表港府頻繁發聲,支持Web3落地香港,吸引各地加密企業、人才前去建設。政策扶植方面,香港引入虛擬資產服務提供者發牌制度,允許散戶交易加密貨幣,啓動千萬美元規模的Web3 Hub 生態基金,並計劃投入超 7 億港元加快發展數碼經濟,推動虛擬資產產業發展,還成立了Web3.0 發展專責小組。

但,而高歌猛進之時,風險事件也乘勢而來。無牌加密交易所 JPEX 涉案逾 10 億港元,HOUNAX 詐騙案涉案金額過億元,HongKongDAO 及 BitCuped 涉嫌虛擬資產欺詐行爲……這些惡性事件引起了香港證監會、警方等高度重視。香港證監會表示,將與警方制定虛擬資產個案風險評估准則,並每周進行資訊交流。

相信,在不久的將來,更完善的監管和安全體系將助力香港,香港作爲東西方金融重要樞紐,正對Web3張开懷抱。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。