作者:DilationEffect、吳說區塊鏈

分析交易所的安全防護水平並不容易,因爲很難了解到交易所內部的具體安全投入情況。 前期選取了智能合約授權這一獨特維度對行業 TOP 交易所和機構的主要錢包地址做過分析,及時披露了發現的問題。這次我們嘗試站在攻擊者和用戶的角度,來分析這些主流交易所的账戶安全機制,因爲這直接影響到具體用戶的資金安全。

一、主流交易所账戶密碼泄露情況

嘗試通過公开的數據泄露匯集搜索網站(數據來源包括暗網、文件共享平台、歷史上泄露的账戶數據集等)來對主流交易所的相關域名進行篩選,你要知道,攻擊者也會做同樣的動作。

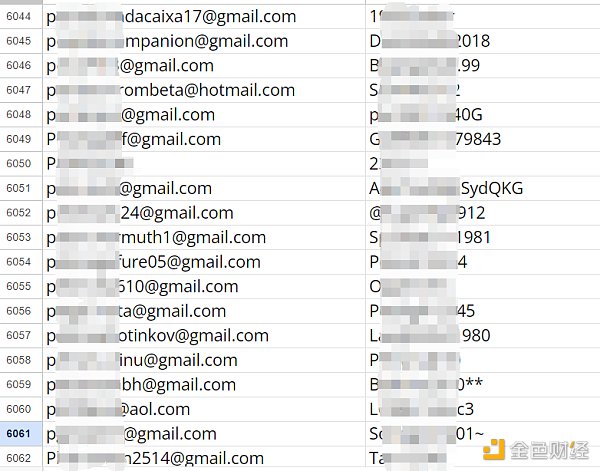

首先搜索 Binance.com,發現返回了 8000余條账戶和密碼的明文數據!我們摘取部分片段作爲示例:

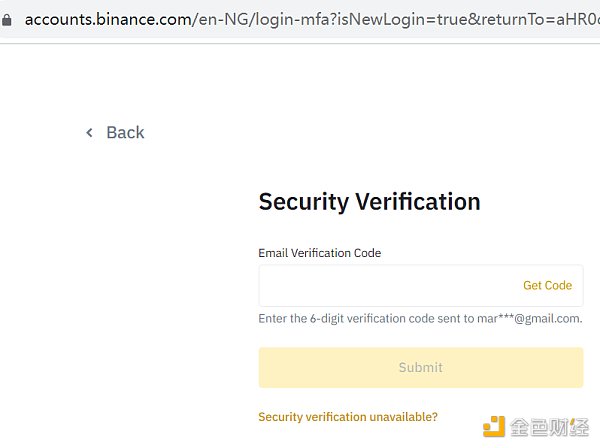

從這些數據中隨機挑選一些進行登錄嘗試,發現不少的账戶和密碼是完全正確的,嘗試登錄後居然可以直接進入到下一步的二次驗證階段,比如這個 mar***@gmail.com 账戶:

這時如果此用戶郵箱的账號和密碼也跟交易所的登錄郵箱账號/登錄密碼相同,那攻擊者就可以直接獲取二次驗證的郵箱驗證碼,從而登錄用戶的 Binance 账戶。是不是相當炸裂?當然值得特別強調的是,我們的驗證嘗試到此爲止,並沒有做後續的動作。

初步統計了十余家主流交易所的账戶密碼泄露情況,每一家都有數千條的泄露記錄。具體數量級別如下表格所示:

多少有點觸目驚心的感覺。

由於時間有限,並沒有一條條去檢查這些账戶密碼的准確性,但通過對數據做隨機挑選,我們發現每個交易所泄露的账戶密碼裏都存在正確的账戶和密碼,初步估計平均的正確比例在 10%~20%左右。

账戶和密碼泄露並不會直接導致用戶資金受損,因爲交易所都提供了額外的 2FA 機制。但如果用戶自己沒有做好完善的設置,依然會存在資金被盜風險,比如用戶只啓用了郵箱驗證碼做驗證,又或者用戶的其它認證因素被攻擊。

那接下來我們繼續分析目前主流 2FA 二次驗證機制的安全強度。

二、常見二次驗證機制的安全性對比

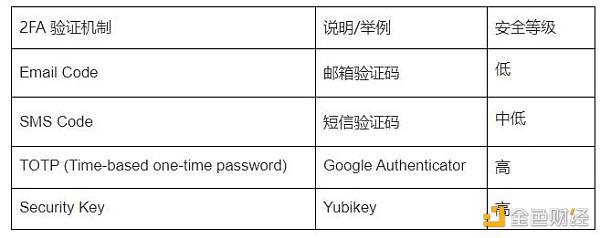

首先給出各種二次驗證因素的安全等級對比結論:

認爲普通的用戶郵箱是一種安全性比較脆弱的產品,郵箱驗證碼不是穩定的安全校驗因素。時至今日,如果用戶還僅僅設置郵箱驗證碼作爲 2FA,那么可以認爲這個账戶的安全性爲零。應該要認識到,歷史上各大互聯網服務廠商被攻擊導致大批量的用戶名/密碼泄露,同時郵箱服務商也存在潛在的未知漏洞,這都導致大量用戶的郵箱處於不安全狀態。綜合來看,郵箱驗證碼的安全性是很低的。

短信驗證碼同樣面臨很多的攻擊場景。比如定向攻擊場景裏的僞基站攻擊,如果某個高價值用戶被盯上,攻擊者可以在此用戶附近部署僞基站來劫持其短信。再比如現在風頭正勁的 Lapsus$黑客組織喜歡實施的 SIM Swapping 攻擊。SIM Swapping 攻擊簡單來說就是通過社會工程學方式冒充用戶將 SIM 卡轉移到攻擊者名下。尤其是隨着 eSIM 的出現,攻擊者可以在线完成申辦和开通,讓攻擊變得更加容易。Twitter 創始人 Jack Dorsey 的 twitter 账號曾經就被這種方式攻擊過。另外就是運營商合法監聽的問題,這種場景就不展开講了,懂得都懂。所以短信驗證碼的安全等級也是比較低的。

TOTP 和 Security Key 面臨的威脅則會少很多。建議廣大用戶至少能將 Google Authenticator 作爲必須开啓的基本安全設置,對安全等級要求更高的用戶可以設置物理 Ukey。如果僅僅設置了郵箱驗證碼或者短信驗證碼,那你的账戶被攻擊是早晚的事了。

另外,現在一些交易所已經开始支持通行密鑰,這是一種用戶替代傳統密碼的強安全機制,建議用戶能逐步熟悉使用。

三、給交易所的建議

交易所要馬上啓動應急響應流程,對用戶账戶密碼的泄露情況展开排查,引導受影響用戶更改密碼、完善账戶安全設置。同時日常要主動監控用戶的账戶密碼泄露情況。

我們建議交易所能採取 Secure by default 的設計思路,爲用戶的账戶安全多考慮一些,讓用戶完成安全設置後账戶就能處於相對安全的狀態。一些可以參考的設計原則是,用戶必須完成 Google Authenticator 的綁定才算滿足了安全基准,那么在用戶注冊時盡最大可能來引導用戶完成設置,同時完成了設置後才能進行包括提幣在內的敏感操作。

四、給普通用戶的建議

對網絡安全抱有敬畏心理。攻擊者是勤奮的,而廣大用戶對網絡安全的理解是相對匱乏的。包括V神前些天的推特账號不就被 hacked 了么。用戶不能因爲圖一時提幣方便,就忽視了自己的账戶安全設置,在被攻擊之後往往又追悔莫及。所以,給自己的账戶至少綁定上 Google Authenticator 吧。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。